هک دوربین مداربسته

"دوربینهای مداربسته متصل به اینترنت یکی از محبوبترین راهها برای نفوذ مهاجمان سایبری به شبکه یک سازمان است، زیرا ذاتا آسیبپذیر هستند و به عنوان ساده ترین نقطه ورود مهاجمان عمل میکنند."

هک دوربین مداربسته و راهکارهای مقابله با آن

امروزه دوربینهای امنیتی متصل به اینترنت همه جا هستند، فضاهای عمومی، سازمانها و حتی خانههای شخصی. هر روز صدها هزار دوربین امنیتی در سراسر جهان نصب و به اینترنت متصل میشود. دوربینهای مداربسته متصل به اینترنت یکی از محبوبترین راهها برای نفوذ مهاجمان سایبری به شبکه یک سازمان است، زیرا ذاتا آسیبپذیر هستند و به عنوان ساده ترین نقطه ورود مهاجمان عمل میکنند.

دادههای حساسی که از دوربینهای امنیتی عبور میکند میتواند اپراتورها را در معرض مسائل مختلف مربوط به حریم خصوصی قرار دهد و نگرانیهای جدی را در مورد توانایی نهادهای خارجی برای تماشا یا گوش دادن به اطلاعات حساس ایجاد میکند. در ایالات متحده، دستورالعملی مبنی بر ممنوعیت استفاده از دوربین های امنیتی خاص در تمام سایت های آژانس فدرال صادر شده است. این بخشنامه به تجهیزات ارتباطی و دوربین ها اشاره دارد و نیازمند برچیدن و تعویض تجهیزات موجود است. دستورالعملهای مشابهی نیز در چندین کشور اروپایی مشاهده شده.

مهاجمان سایبری میدانند که دوربینهای امنیتی حاوی اطلاعات حساسی هستند که میتواند بسیار سودآور باشد، به همین دلیل آن را به یک هدف بزرگ تبدیل میکنند. در این مقاله خطرات ناشی از دوربینهای امنیتی متصل به اینترنت را بررسی میکنیم و توصیههایی در مورد چگونگی به حداقل رساندن این خطرات را ذکر میکنیم.

چرا ایمن کردن دوربینهای مدار بسته دشوار است؟

دوربینهای امنیتی هم به شبکه شرکت و هم به اینترنت متصل میشوند و حجم زیادی از دادهها را ضبط و به سیستمهای ضبط که در سازمان یا در فضای ابری قرار دارند، منتقل میکنند. سیستم مدیریت دوربین می تواند به صورت داخلی ایجاد و مدیریت شود یا از طریق وب سایت سازنده دستگاه مدیریت شود. دستگاههای ضبط (DVR/NVR) فیلمها را پردازش میکنند و فایلهای پشتیبان ایجاد میکنند که میتوانند برای دورههای مختلف بر روی سرورهای ذخیرهسازی شرکتی (NAS) ذخیره شوند. این سرورها معمولاً تحت کنترلر دامنه شرکتی مدیریت می شوند.

یک روش رایج که توسط بسیاری از مدیران شبکه توصیه میشود، جداسازی شبکه برای دستگاه های متصل اینترنت اشیا (یا حداقل اجرای تقسیم بندی شبکه در داخل شبکه) است. با این حال، انجام این امر برای برخی از مدیران شبکه دشوار است و مستلزم پرداخت هزینههایی میباشد. بنابراین چیزی که باقی میماند دوربینهای امنیتی متصل به شبکه داخلی است.

یکی دیگر از دلایل که امنیت دوربینهای مداربسته را به خطر میانداز این است که اکثر دستگاه های اینترنت اشیا به طور پیش فرض با سیستم عامل سازنده نصب می شوند که ممکن است مجموعه از نقاط ضعف را به همراه داشته باشد، مانند آسیبپذیریهای نرمافزاری که ناشی از باگها یا مهندسی نرمافزار ضعیف است. برای برطرف کردن این نقاط ضعف یا به بروزرسانی مداوم سیستمعامل نیاز است یا نیاز به بروزرسانی کد است. سازندگان دستگاههای اینترنت اشیا به هیچ وجه متخصص امنیت نیستند و بسیاری از آنها ترجیح میدهند نرمافزار ناب ارائه دهند و در عین حال اصول کلیدی نوشتن کد امن را نادیده بگیرند.

هک دوربین مداربسته چه ارتباطی با اینترنت اشیاء دارد؟

همانطور که در بالا اشاره کردم، بسیاری از تولید کنندگان و ارائه دهندگان نرم افزار اجرای الزامات امنیتی در محصولات خود را در اولویت قرار نمی دهند. دنیای امنیت دادهها بسیار پیچیده است و تولیدکنندگان ترجیح میدهند به جای زحمت اضافه کردن لایههای امنیتی به محصولات خود، بر بهبود و گسترش قابلیتهای عملکردی محصولات خود تمرکز کنند. گاهی اوقات، محصولاتی را مییابیم که فاقد قابلیتهای امنیتی اولیه هستند، مانند مدیریت کاربر/رمز عبور و ارتباطات رمزگذاریشده.

همچنین بسیار از توسعه دهندگان نرمافزار و تولیدکنندگان از بستههای منبع باز و مؤلفههای شخص ثالث استاندارد استفاده میکنند که میتواند دستگاه را در معرض مشکلات شناختهشده ناشی از آن بستههای نرمافزاری قرار دهد. منبع باز بودن یک نرم افزار مزیت بزرگ برای توسعه دهندگان است، اما هر زمان که آسیب پذیری نرم افزاری منتشر می شود، نیاز به به روز رسانی های مکرر دارد. متأسفانه، تولیدکنندگان اینترنت اشیا معمولا از ایجاد وصلههای امنیتی برای دستگاههایشان اطمینان نمیدهند. حقیقت این است که آگاهی امنیتی کافی نیست و تقاضای کاربران برای امنیت در این دستگاه ها به اندازه کافی قوی نیست.حتی در مواردی که تولید کنندگان مسئولیت امنیت دستگاه های خود را بر عهده می گیرند و به روز رسانی های امنیتی دوره ای را صادر می کنند، بسیاری از مشتریان آنها به ندرت حتی به خود زحمت می دهند که دستگاه های خود را به روز کنند.

دلایل زیادی وجود دارد که چرا این اتفاق می افتد. دلیل اول مربوط به کارایی عملیاتی و تلاش لازم برای حفظ سیستم های توزیع شده است. در بسیاری از موارد، به روز رسانی سیستم عامل در دستگاه IoT پیچیده تر از به روز رسانی نرم افزار کامپیوتر است. هنوز دستگاه هایی هستند که به بروزرسانی از طریق USB متکی هستند. حتی مواردی را دیدهایم که دستگاهها در مکانهای غیرقابل دسترس نصب میشوند (یعنی دوربینهای نصب شده در بالای نردهها، تیرهای مرتفع یا صدها کیلومتر دورتر از تیم مدیریت). بهعلاوه، بهروزرسانیهای نرمافزاری نیازمند راهاندازی مجدد دستگاهها هستند که به دلیل عملکردهای حیاتی دستگاهها میتواند مشکلساز یا بسیار حساس باشد.

ترس از بروز رسانی های مخرب نیز همیشه در ذهن وجود دارد. نمونههای واقعی بسیاری از حملات ناشی از بهروزرسانیهای نرمافزاری وجود دارد، مانند حمله معروف زنجیره تأمین که از طریق بهروزرسانیهای SolarWinds دیدیم. چیزی که در پایان همه اینها باقی میماند دستگاههایی است که نسخه نرمافزار اصلی آن را برای سالها اجرا میکنند!

آموزش هک دوربین مداربسته

وبسایت دوربینهای هک شده

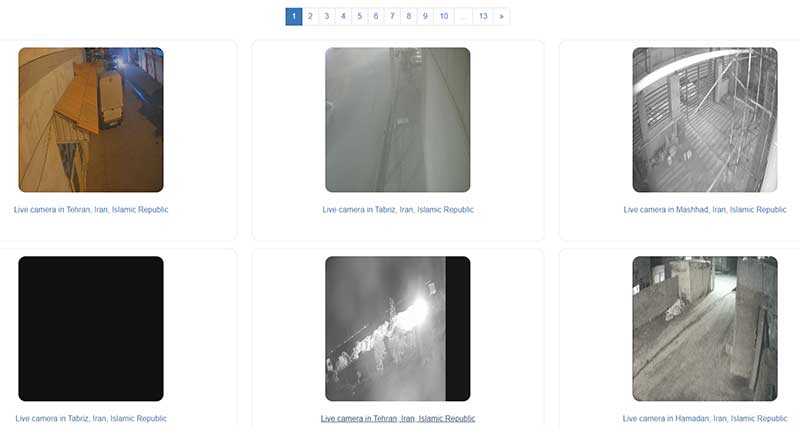

یکی از سادهترین روشها استفاد وبسایتهایی است که فیلم دوربینهای امنیتی هک شده را به صورت رایگان در اختیار عموم قرار میدهند. در حقیقت باید گفت که این یک هک واقعی نیست و این وبسایتها توسط هکرها ایجاد شده است. آنها به دستگاههای DVR یا NVR نفوذ کرده و اطلاعات آن را در سایت خود قرار میدهند. وقتی وارد این وبسایتها می شوید می توانید لیستی از دوربین های مداربسته هک شده را مشاهده کنید.

به عنوان مثال وبسایت insecam اقدام به انتشار تصاویر هزاران دوربین مداربسته به صورت آنلاین از مکان ها و کشور های مختلف نموده است. کافی است وارد این وبسایت شوید و نام یک کشور را انتخاب کنید. به این ترتیب لیست دوربینهای نصب شده در خیابان ها ، جاده ها ، فروشگاه ها، ادارات، پارکینگ ها و … به صورت آنلاین برای شما نمایش داده می شود.

همچنین در صورت درخواست حذف تصاویر دوربین مداربسته مورد نظر شما از طریق ایمیل، تصویر مورد نظر بعد از تایید ادمین، حذف خواهد شد. در این وبسایت، لیست دوربینهای مداربسته بسیاری از ایران نیز وجود دارد. کافی است شما در بخش کشور ها Iran Islamic Republic را انتخاب نمایید تا فیلم دوربین های هک شده از ایران را به صورت آنلاین مشاهده کنید.

موتور جستجوی شودان (SHODAN)

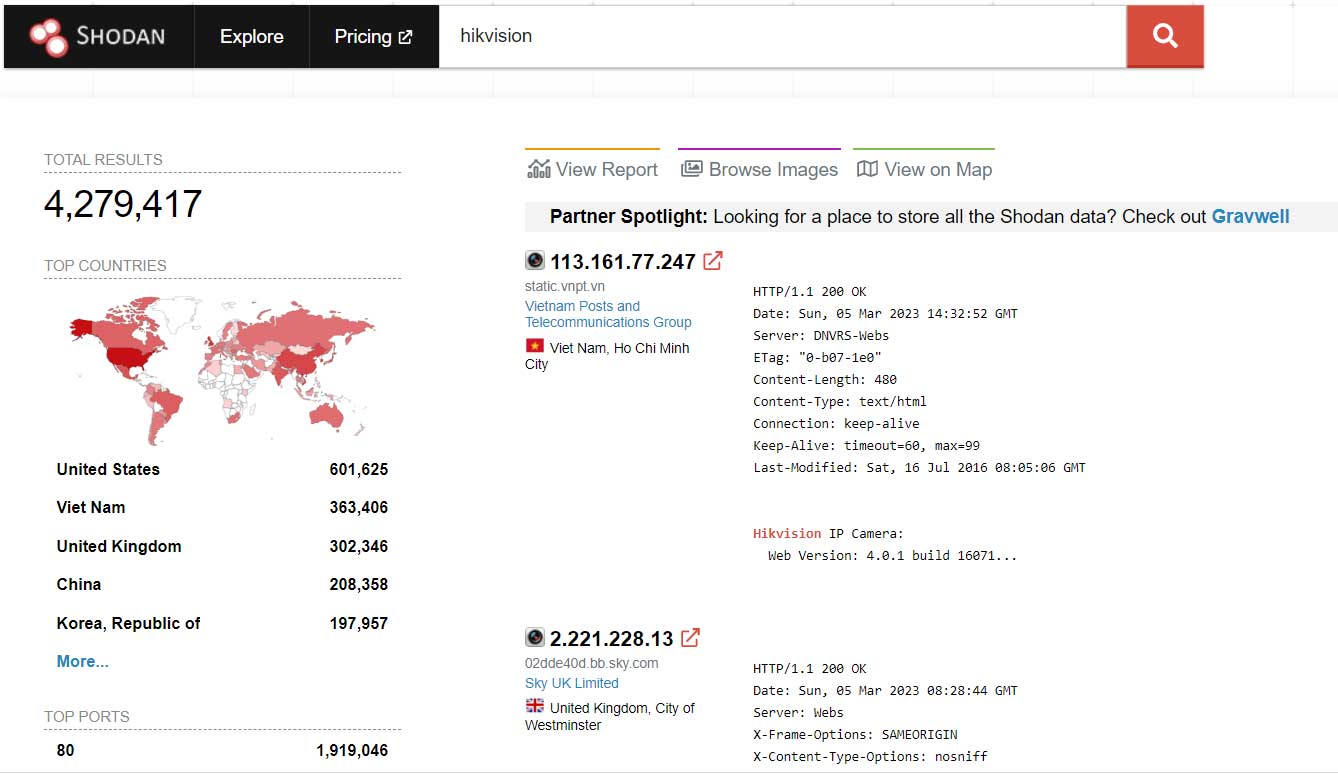

شودان (SHODAN) یک موتور جستجو است که به کاربر اجازه می دهد انواع خاصی از رایانه های (وب کم ها، روتر ها، سرورها و غیره) متصل به اینترنت را با استفاده از فیلترهای مختلف پیدا کند. این موتور جستجو برای متخصصان امنیت و نفوذگران بسیار مفید میباشد. برای نفوذ به دوربینهای مداربسته توسط SHODAN در ابتدا یک برند دوربین مانند HIKVISON یا اصطلاحی مانند WEBCAM را در شودان جستجو کنید.

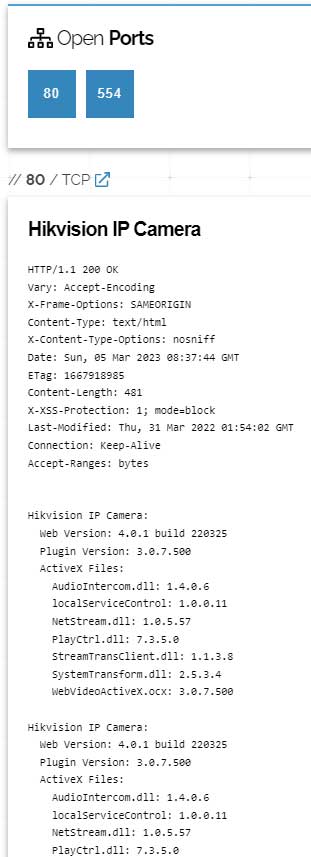

سپس بر روی لینک یکی از نتایج جستجو کلیک کنید تا جزئیات مورد نیاز برای هک دوربین مداربسته از جمله پورت ها، آدرس IP ها و ... را مشاهده کنید.

هک دوربین مداربسته با IP

روشهای مختلفی برای پیدا کردن IP دوربینهای امنیتی تحت شبکه وجود دارد. یکی از این روشها استفاده از نرمافزار Angry IP Scanner برای اسکن کردن رنج IP در اینترنت یا شبکه داخلی است. نرمافزار Angry IP Scanner، نرمافزار هک دوربین مداربسته نیست اما میتوان به این منظور از آن استفاده کرد.

یکی از این روش ها استفاده از نرم افزار Angry IP Scanner برای اسکن کردن اینترنت و جستجوی دوربین تحت شبکه و رکوردرها است. برنامه Angry IP Scanner برنامه هک دوربین مداربسته نیست اما برای این منظور می توان از آن استفاده کرد. برای این کار ابتدا نرم افزار Angry IP Scanner را از لینک زیر دانلود کنید و بر روی سیستم عامل خود نصب کنید

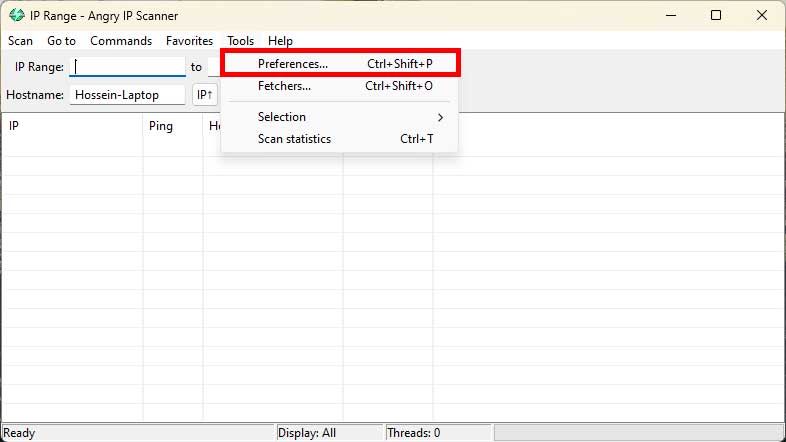

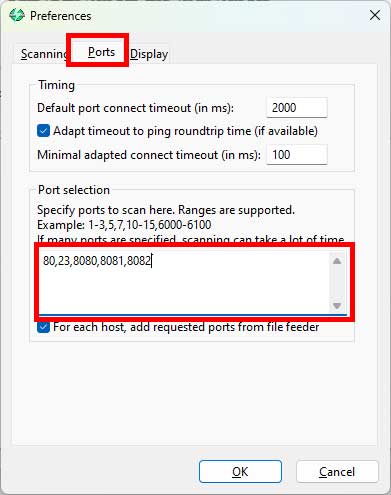

تنظیم پورتها و Fetherهای نرمافزار Angry IP Scanner

پس از نصب نرمافزار Angry IP Scanner بر روی سیستمعامل خود، برای دسترسی به اطلاعات لازم جهت هک دوربین مداربسته لازم است که پورتها و Fetcherهای نرمافزار Angry IP Scanner پیکربندی شوند، برای پیکربندی مطابق تصویر عمل کنید.

معمولا کاربران از پورتهای 8081، 8080، 23، 80 و 8082 برای پیکربندی دوربینهای مداربسته استفاده میکنند. این پورتها را در سربرگ Ports قسمت Port Selection وارد کنید دسترسی به دوربینهای موجود در اینترنت امکانپذیر باشد.

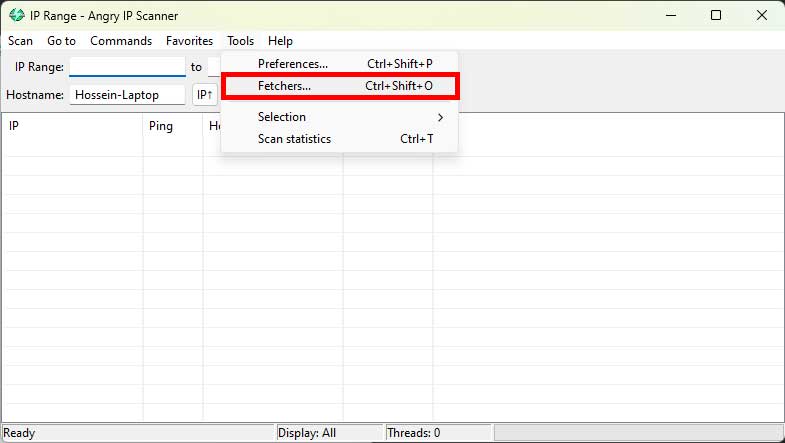

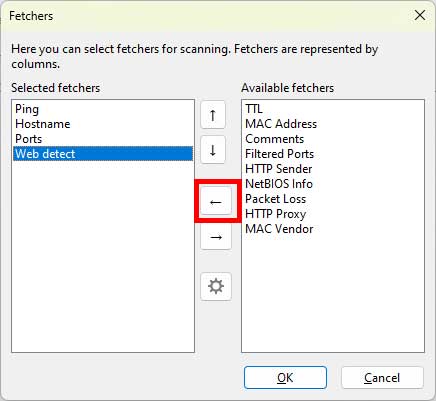

پس از تنظیم پورتها، برای پیدا کردن نام تولید کننده دوربین مداربسته، باید Fetcherها را برای نمایش web Detect، که نشان دهنده اطلاعات برخی دستگاه ها می باشد را پیکربندی کنید. برای این کار از منو Tool گزینه Fethers را انتخاب کنید تا پنجره جدید باز شود. توجه کنید که این پیکربندی برای هک دوربین مداربسته ضروری میباشد.

سپس گزینه Web detect را از سمت راست انتخاب کنید و با کلیک بر روی دکمه فلش مطابق تصویر، آن را وارد سمت چپ کنید. به این ترتیب در بخش صفحه اصلی نرمافزار نمایش داده می شود.

تنظیم رنج IP برای اسکن

در این بخش باید یک رنج IP که به اینترنت دسترسی دارند را پیدا کنید، رنج IP را برای اسکن در نرمافزار Angry IP Scanner وارد کنید. برای این کار میتوانید رنج IP اینترنت خود را وارد کنید.

پیدا کردن پسورد دوربین مدار بسته

برای پیدا کردن کلمه عبور دوربین مدار بسته چندین راه مختلف وجود دارد. سادهترین آن استفاده از کلمه عبور پیشفرض دستگاه است. برای مثال کلمه عبور پیشفرض دوربینهای هایک ویژن HIK123456 با نام کاربری ADMIN است. نام کاربری و کلمه عبور سایر برندهای دوربین مدار بسته در جدول زیر آمده است:

| کلمه عبور | نام کاربری | شرکت |

|---|---|---|

| pass | root | Axis (Old) |

| 12345 | admin | Panasonic |

| admin / 4321 | root / admin | Samsung Electronics |

| 4321 / 1111111 | admin | Samsung Techwin |

| admin | admin | Sony |

| ikwd | root | Toshiba |

چنانچه روش پسورد پیش فرض جواب نداد می توانید از یکسری ابزار موجود برای کرک کردن استفاده کنید. به عنوان مثال ابزار Hydra در این زمینه می تواند مفید باشد.

هک دوربین مداربسته با ترموکس (Termux)

اپلیکیشن Termux در حقیقت یک نسخه ی شبیه سازی شده از سیستم عامل لینوکس می باشد. این برنامه ی پرطرفدار به منظور ایجاد حملات هکری و کرک کردن سیستم های مختلف کامپیوتری، شبکه های وای فای و حتی شبکه های اجتماعی و اپ های مختلف مورد استفاده قرار میگیرد.

هک دوربین مداربسته با روتراسپلوییت (RouterSploit)

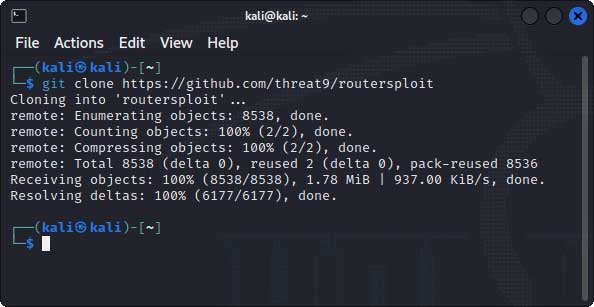

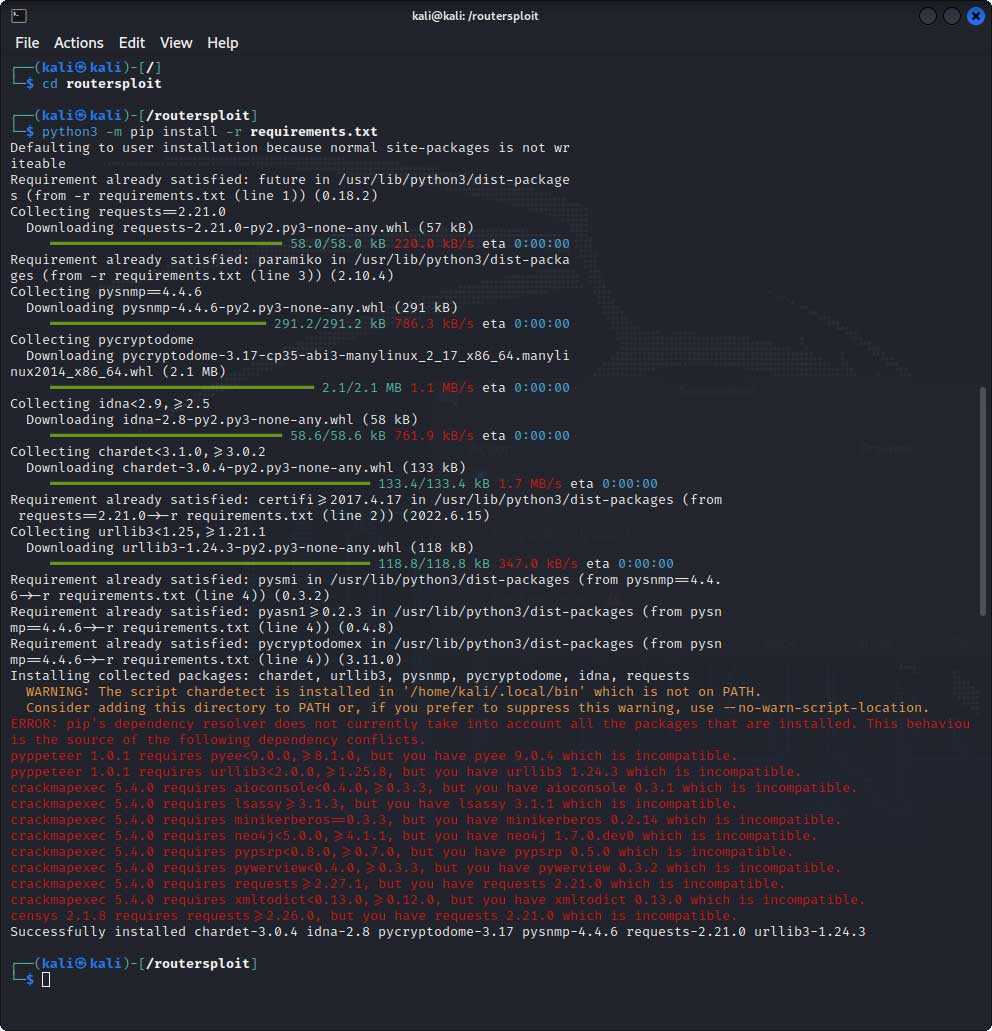

روتراسپلوییت (RouterSploit) یک چارچوب منبع باز است که به مهاجم این امکان را میدهد آسیبپذیریهای مختلف روترها و دوربینهای مدار بسته را اسکن کرده و حتی از آنها سوء استفاده کند. برای هک دوربین مداربسته با روتراسپلوییت مطمئن شوید که IP دوربین مداربسته که میخواهید هدف قرار دهید را میدانید. زمانی که توسط رمزهای عبور پیش فرض نتوانستید به دوربین مداربسته نفوذ کنید میتوانید از RouterSploit استفاده کنید. برای این کار ابتدا روتراسپلوییت توسط دستورات زیر در کالی لینوکس نصب کنید:

git clone https://github.com/threat9/routersploit

cd routersploit

python3 -m pip install -r requirements.txt

python3 rsf.py

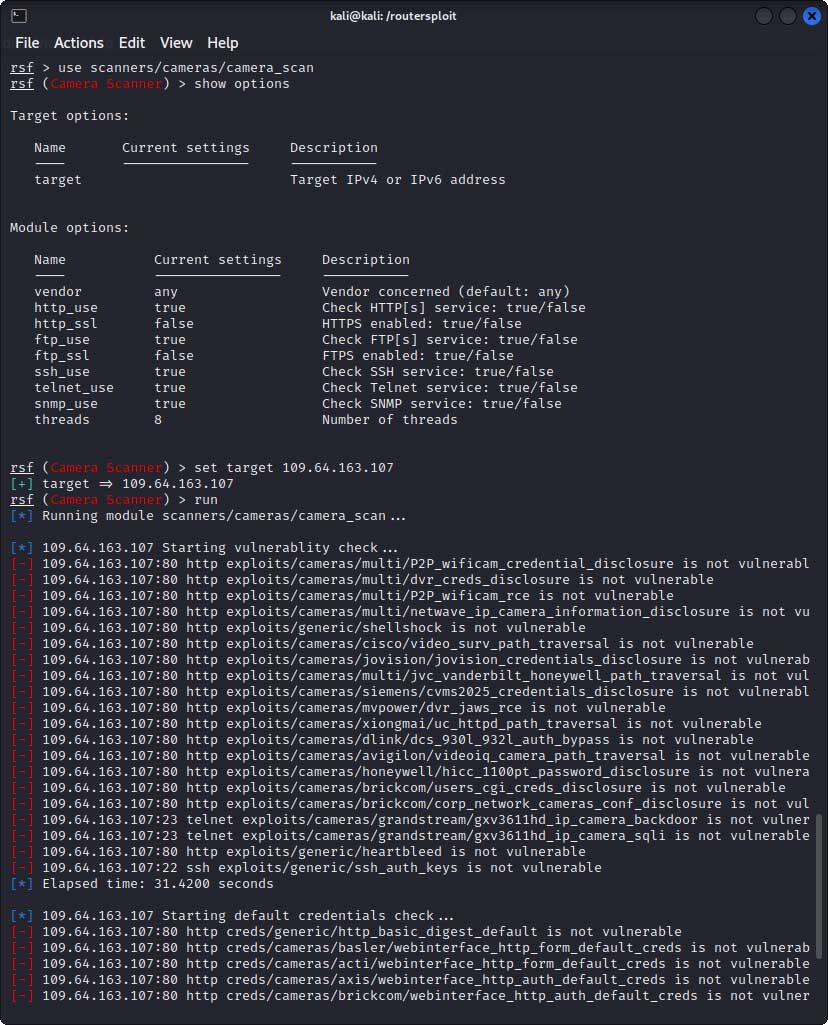

با این کار برنامه RouterSploit اجرا میشود. پس از آن دستورات زیر را در ترمینال لینوکس وارد کنید:

use scanners/cameras/camera_scan

show options

set target xx.xx.xx.xx

به جای xx.xx.xx.xx آدرس IP دوربین مداربسته مورد نظر قرار میگیرد. حالا میتوانید برای اجرای اسکنر اکسپلویت RUN را تایپ کنید.

همانطور که در عکس بالا میبینید RouterSploit تست نفوذ را شروع میکند و بررسی میکند که آیا دستگاه آسیب پذیر است یا خیر. در صورتی که دوربین مداربسته مورد نظر آسیب پذیر بود، میتوانید دوربین را با اکسپلویت مربوطه هک کنید. هر اکسپلویت ویژگی و عملکرد خاص خود را دارد.

روشهای جلوگیری از هک دوربین مداربسته

- بروزرسانی نرمافزار

- تغییر کلمه عبور دستگاه DVR یا NVR

- تغییر پورت پیش فرض

- استفاده از شبکه خصوصی

- ایجاد محدودیت برای دسترسی افراد به سیستم

- استفاده از تجهیزات با کیفیت و معتبر

بروزرسانی نرمافزار

یکی از اساسیترین کارهای که میتواند جلوی نفوذ هکرها را بگیرد، بروزرسانی فریمور یا سیستمعامل دستگاه ضبط کننده در سیستم دوربین مدار بسته است، که متاسفانه بیشتر کاربران این امر را نادیده میگیرند. با بروزرسانی دورهای نرمافزارهای موجود میتوان راه نفوذ هکرها را مسدود کرد. توسعه دهندگان شرکتهای تولید کننده دوربین مداربسته، همراه درصدد ارتقا مسائل امنیتی محصولات خود هستند و نسخههای جدید از نرمافزارهای خود را روانه بازار میکنند. سعی کنید نرمافزارهای مدیریت دوربین مدار بسته و سیستمعامل دستگاه ضبط را همیشه بروز نگه دارید.

تغییر کلمه عبور دستگاه DVR یا NVR

تغییر کلمه عبور پیش فرض دستگاه یکی از مهمترین کارهایی است که پس از نصب و بروزرسانی دوربین مداربسته باید انجام داد. مخفی نگه داشتن کلمه عبور دستگاه از اهمیت بالایی برخوردار است زیرا افراد زیادی علاقه به دیدن تصاویر شخصی شما دارند و در صورت فاش شدن کلمه عبور، راه برای نفوذ به سیستم دوربین مداربسته شما بسیار آسان میشود. به همین دلیل در حفظ و نگهداری کلمه عبور کوشا باشد و کلمه عبور دوربین مدار بسته خود را با هیچ فردی در میان نگذارید و برای امنیت بیشتر سعی کنید کلمه عبور را به صورت دورهای عوض کنید. در زمان تعیین کلمه عبور از رمزهایی با کاراکترهای ترکیبی و اشکال مختلف و حروف بزرگ و کوچک استفاده نمائید.

تغییر پورتهای پیش فرض

دستگاه DVR یا NVR با استفاده پورتهای تنظیم شده از قبل به کاربر اجاز مشاهده تصاویر زنده و ضبط شده را از راه دور توسط موبایل یا کامپیوتر میدهد. تولید کننده دستگاه، همانند کلمه عبور و نام کاربری، پورتهای پیش فرضی را روی دستگاه تعریف میکند که پس از پیکربندی دوربین مداربسته باید عوض شود. به عنوان مثال هرگز از پورتهای 80، 23، 8000، 8080، 8081 و 8082 استفاده نکنید، چرا که این پورتها اولین پورتهایی هستند که مهاجم اینترنتی امتحان میکند.

استفاده از شبکه خصوصی

برای افزایش امنیت در سیستم دوربین مداربسته میتوانید از یک شبکه اختصاصی برای ارسال و تبادل اطلاعات تصاویر دوربین های خود استفاده کنید. این روش می تواند به صورت با سیم یا بدون سیم با آی پی مشخص طراحی و راه اندازی شود. به این ترتیب تصاویر دوربین های مدار بسته در یک فضای اختصاصی و جداگانه ارسال و دریافت می گردد.

ایجاد محدودیت برای دسترسی افراد به سیستم

یکی از ابتدایی ترین کارهایی که میشود برای افزایش امنیت دوربینهای مدار بسته انجام داد، جلوگیری از دسترسی افراد به اطلاعات سیستم مداربسته و سایر تجهیزات شبکه است. برای مثال کلمه عبور دستگاه DVR یا NVR را در اختیار اشخاص دیگر قرار ندهید و یا اگر قصد چنین کاری داشتید، دسترسیهای مدیریتی را از کاربر جدید سلب کنید. همچنین در سطح پیشرفته تر استفاده از تجهیزات خاص مانند سوئیچ های مدیریتی است. در سوئیچ های مدیریتی می توان سطح دسترسی افراد به اطلاعات را محدود کرد.

استفاده از تجهیزات با کیفیت و معتبر

اگر امنیت برای شما از اهمیت بالایی برخوردار است، خریداری دوربینهای مداربسته فیک و ارزان قیمت یا دوربینهای دست دوم به هیچ عنوان توصیه نمیشود. دوربینهای مداربسته دست دوم پتانسیل بیشتری برای هک شدن دارند. همچنین دوربینهای مداربسته با برندهای نامعتبر دارای سیستمعامل ضعیف و آسیب پذیر هستند و کار را برای مهاجم سایبری آسان میکند.