هانیپات چیست

"هانیپات (Honeypot) یک مکانیسم امنیتی کامپیوتری است که برای شناسایی، منحرف کردن، یا به نوعی خنثی کردن تلاشها برای استفاده غیر مجاز از سیستمهای اطلاعاتی تنظیم میشود."

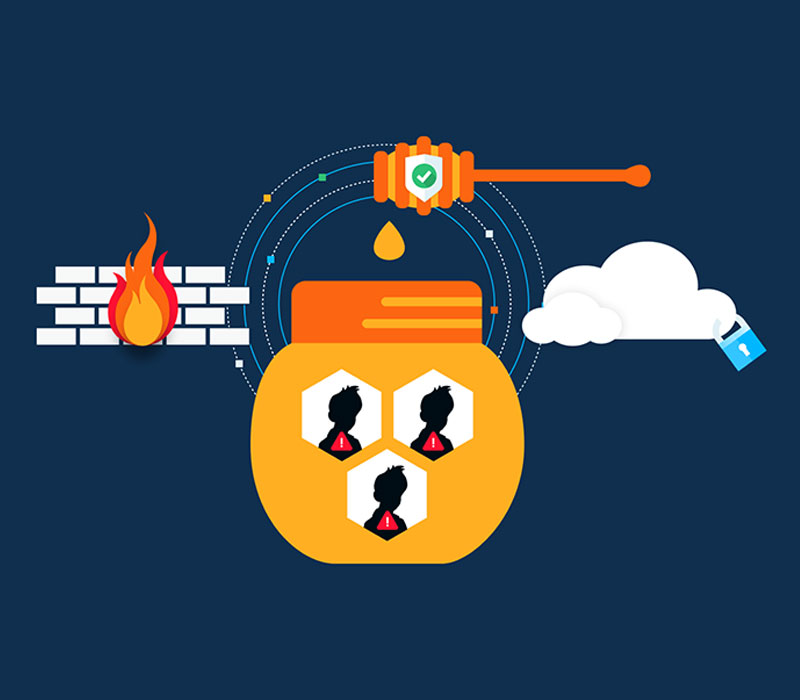

هانیپات (Honeypot) چیست و چطور به افزایش امنیت کمک میکند؟

هانیپات (Honeypot) یک مکانیسم امنیتی کامپیوتری است که برای شناسایی، منحرف کردن، یا به نوعی خنثی کردن تلاشها برای استفاده غیر مجاز از سیستمهای اطلاعاتی تنظیم میشود. به طور کلی، هانیپات شامل دادههایی است که به نظر میرسد بخشی قانونی از سایت است که حاوی اطلاعات یا منابع ارزشمندی برای مهاجمان است. این در واقع یک نوع ایزوله است که قادر به مسدود کردن یا تجزیه و تحلیل مهاجمان است. هانیپات شبیه به عملیات نیش زدن پلیس است که در عامیانه به عنوان "طعمه زدن" مظنون شناخته میشود.

تاریخچه هانیپات

ایده استفاده از هانیپات در سال 1991 میلادی و با ارائه دو مقاله رقم خود تا متخصصان امنیت شبکه یک روش علمی و جالب را برای جلوگیری از مشکلات امنیتی داشته باشند. با چاپ مقاله An Evening With Berferd در سال 1990/1991 میلادی این راه برای متخصصان امنیت شبکه هموار شد تا در سالهای پس از آن و در دهه 90 میلادی قادر باشند رفتار مهاجمات سایبری را تجزیه و تحلیل کنند.

البته، دو سال قبل از چاپ این مقاله، در کتاب Cuckoo’s Egg نیز به تکنیک هانیپات اشاره شده بود. در آن زمان متخصصان شرکت AT&T Bbell Labs متوجه حضور یک هکر شدند که برای کپی گرفتن از پسوردها تلاش میکرد. با مشاهده این موضوع، متخصصان این شرکت با طراحی یک ابزار به نام Chroot Jail تلاش کردند تا با نظارت روی رفتار این هکر به نتایج مورد نظر دست پیدا کنند که این نتایج در مقاله مهم و مشهور آنها به چاپ رسید.

با طراحی این ابزار، امکان نظارت چندین ماهه فراهم آمد که یکی از موفقیتهای بزرگ امنیتی در آن زمان به شمار میرفت. دقت داشته باشید که از روش هانیپات در سالهای بعدی استفادههای بسیاری شد که یکی از آنها به کارگیری این ایده توسط پلیس هلند برای بررسی شرایط و حضور کاربران در دارک نت بود.

نحوه کار هانیپات

با توجه به این که منابع هانیپات بیارزش هستند، بنابراین هر نوع فعالیت در هانیپات، غیرمجاز، مشکوک و بدخواهانه تلقی میشود. یک هانیپات ممکن است یک کامپیوتر اضافی در یک شبکه باشد و به نحوی پیاده سازی شود که بیشتر نقاط ضعف شبکه را شبیهسازی کند. زمانی که یک مهاجم سایبری، شبکه را برای پیدا کردن نقاط ضعف، تست نفوذ میزند، با پیدا کردن آسیب پذیریهای شبکه به هانیپات حمله میکند. هانیپات که از قبل آمادگی دارد به مدیر شبکه اطلاع میدهد و بسته به نوع حمله اقدام به ثبت و جمع آوری اطلاعات برای مطالعه و بررسی میکند.

بر خلاف Firewall یا IDS، قرار نیست هانیپات یک مشکل به خصوص و معین را حل کند بلکه ابزاری بسیار انعطاف پذیر است که میتواند از حملات IPv6 تا انواع روش های فریب و تقلب در کارت های اعتباری را شناسایی کند.

یک هانی پات را یک Information system resource (منبع سیستم اطلاعاتی) به شمار آورده اند که ارزش و مقادیر آن وابسته به منابع بدون مجوز(unauthorized) و غیر قانونی است. این تعریف تمامی جنبه های موجود در هانی پات را در بر می گیرد. در تعریف بالا ارزشها توسط مهاجمان سایبری که با هانیپات به نوعی محاوره برقرار میکنند تامین میشود. به این معنی که برقراری هر محاوره ای با هانیپات بسیار مستعد این است که یک فعالیت مشکوک و یا غیر مجاز باشد. این فعالیت میتواند شامل نفوذ یا حمله و یا جمع آوری اطلاعات بوسیله نفوذگر باشد.

انواع هانیپات

هانیپاتها را میتوان بر اساس بهکارگیری و سطح تعامل (عملیاتی) آنها طبقهبندی کرد. بر این اساس هانیپاتها به دو روش تولیدی (تجاری) و پژوهشی طبقهبندی میشوند:

- هانیپاتهای تولیدی (تجاری): این نوع هانیپات زمانی استفاده میشود که سازمان قصد دارد شبکه و سیستمهای خود را با کشف و مسدود کردن مهاجمان حفاظت کند و نفوذگر را مورد پیگرد قانون قرار دهد. این نوع سیستم در حفاظت از یک شبکه، اثر مثبت و مستقیم روی امنیت آن دارد. این اثرات شامل جلوگیری، حفاظت و پاسخگویی به حملات میباشند. از آن جا که این نوع از هانیپاتها نقش عملیاتی کمی دارند، پیادهسازی آن از نوع پژوهشی سادهتر است و اطلاعات زیادی را در مورد حملهکنندهها و حملات جمعآوری نمیکنند.

- هانیپاتهای پژوهشی: این نوع هانیپات زمانی استفاده میشود که سازمان فقط قصد دارد شبکه و سیستمهای خود را با آموختن روشهای نفوذ، منشأ نفوذ، ابزارها و آسیبپذیریهای مورد استفاده مهاجم، مستحکمتر کند. هانیپاتهای پژوهشی برای جمعآوری اطلاعات درباره مهاجمان پیادهسازی میشوند و با مطالعه رفتار نفوذگران از قبیل ابزارها و گرایش آنها مانند نرمافزارهای دانلود شده، کرمها و ویروسها اثر غیرمستقیم روی امنیت دارند.

در تعامل با هانیپاتها، یک وابستگی بین مقدار دادههای جمعآوری شده و مقدار صدمات وارد شده توسط مهاجم وجود دارد. به عبارت دیگر هرچه اندازه صدمات و خرابی بیشتر باشد، اطلاعات بیشتر و مفیدتری را میتوان جمعآوری کرد. هانیپاتها از نظر واکنش، به سه دسته کم واکنش، میان واکنش و پر واکنش تقسیمبندی میشوند:

هانیپات کم واکنش

یک هانیپات کم واکنش دارای ویژگیهای زیر میباشد:

- نصب آسان

- پیکربندی ساده

- قابلیت توسعه

- نگهداری ساده

- خطرپذیری کم

در هانیپاتهای کم واکنش اطلاعات زیر جمعآوری میشوند:

- ساعت و تاریخ حمله

- آدرس IP مبدا و پورت مبدا حمله

- آدرس IP مبدا و پورت مقصد حمله

هانیپاتها با واکنش کم، تعامل محدودی برقرار میکنند. آنها معمولاً با سرویسها و سیستم عاملهای شبیهسازی شده کار میکنند. فعالیت نفوذگر از طریق سطح نمونهسازی به وسیله هانیپاتها محدود میشود.

هانیپات میان واکنش

یک هانیپات میان واکنش در حقیقت یک سیستم تولید تکامل یافته است که دارای ویژگیهای زیر میباشد:

- نصب آسان

- پیکربندی مطابق نظر سازمان

- قابلیت توسعه

- نگهداری ساده

- خطرپذیری بیشتر از هانیپاتهای کم واکنش

- دارای واکنش بیشتر به مهاجم

هانیپاتهای میان واکنش، علاوه بر قابلیتهای هانیپاتهای کم واکنش، با ایجاد یک سیستم عامل مجازی در محیط یک سیسم عامل حقیقی، به نحوی که از نگاه مهاج رفتار آن مانند یک سیستمعامل حقیقی باشد. در چنین حالتی مهاج به نفود به سیستمعامل مجازی، همه اعمال او تحت نظر سیستمعامل مادر، مانیتورینگ میشود.

هانیپاتهای پر واکنش

هانیپاتهای پر واکنش، معمولا از نوع هانیپاتهای پژوهشی هستند و دارای ویژگیهای زیر میباشند:

- ایجاد سیستم واقعی

- هزینه زیاد

- پیکربندی و مدیریت دشوار

- خطرپذیری بسیار بالا

- دادههای جمعآوری شده زیاد و با ارزش

هانیپاتهای پر واکنش، به منظور درگیر شدن مهاجم با یک محیط واقعی پیادهسازی میشوند و برای استفادهکننده فرصتهای زیر فراهم میگردد:

- شناسایی و ثبت ابزار مهاجم

- مانیتور کردن فعالیت هکرها

- پیدا کردن ارتباط هکر با سایرین

همانطوری که به مهاجم این اجازه داده میشود تا با محیط واقعی سیستم عامل در تعامل باشد، این خطر نیز وجود دارد که مهاجم از طریق هانیپات به کامپیوترهای دیگر در شبکه آسیب برساند. برای جلوگیری از این امر لازم است هانیپات پر واکنش در محیطی کاملاً کنترل شده پیادهسازی شود. با این وجود بهترین منبع برای مطالعهٔ گروههای تبهکار، برنامههای کرم و ویروس جهت تجزیه و تحلیل، هانیپاتهای پر واکنش میباشند. هانیپاتها با تعامل زیاد به خاطر سر و کار داشتن با سیستم عامل و برنامههای کاربردی واقعی راه حلهای پیچیده تری بهشمار میروند. هیچ چیز نمونهسازی نمیشود و هر چیز واقعی در اختیار نفوذگر است. به عنوان مثال: هانی نت

موارد استفاده از هانیپات

- پیدا کردن نقاط ضعف سیستم

- جمعآوری اطلاعات لازم برای تعقیب و پیگیری هکرها

مزایای استفاده از هانیپات

- سادگی: اولین مزین هانیپات سادگی آن است، تنها کافی است آن را به یک شبکه ارتباط دهیم، یقینا به علت بی ارزش بودن منابع شبکه، هر نوع نفوذ و فعالیت در فضای آن، بدخواهان تلقی میشود.

- ارزش دادهها: در یک شبکه واقعی به علت فعالیت جاری سیستم، اطلاعات جمعآوری شده در زمان تهدید یا حمله، مخلوطی از دادههای عادی مهاجم است و دارای حجم زیادی میباشد. در حالیکه در هانیپات علاوه بر کم حجم بودن دادهها، این داده ارزش زیادی دارند.

- ابزار، تاکتیکها و ویروسها: هانیپاتها ممکن است برای ذخیرهسازی چیزی که مهاجمان دانلود میکنند طراحی شده باشند. در این صورت ابزاری که آنها برای به دست گرفتن کنترل سیستم استفاده کردهاند، کشف شود. همچنین نرمافزارهای ویروس که برای این منظور استفاده میشوند، توسط برنامههای ضدویروس، شناسایی میشوند.

معایب استفاده از هانیپات

مانند هر فناوری دیگر، هانی پات نیز دارای معایب و نقطه ضعفهای خود است. با وجود مزایای گفته شده در بالا، هانیپات جایگزین سایر فناوریها نمیشود.

- محدودیت رویت: هانیپات فقط رویدادهایی را میتواند گذارش کند که به صورت مستقیم با آن در ارتباط است. در نتیجه اگر شبکهای داشته باشید که به آن حمله نشود، هانیپات از اتفاقات آن بیخبر است و قابلیت ردیابی چیزی را ندارد.

- اثر انگشت: یکی دیگر از معایب هانیپات قابلیت ردیابی شدن آن است. این نقطه ضعف در هانیپاتهای پژوهشی بیشتر است. هکرهای با تجربه با ردیابی و پیدا کردن هانیپات در یک شبکه، دادههای اشتباه و گمراهکننده را به هانیپات ارسال میکندد که با گمراه شدن مدیران امنیتی در مقابله با رویداد میشود.

- خطرپذیری: برخی اوقات ممکن است مهاجم از طریق یک هانیپات، به شبکه اصلی نفوذ کند. نوع تولیدی، این امکان کمتر و در نوع پژوهشی بیشتر است.