شیرپوینت به عنوان یک ابزار فیشینگ

"مجرمان سایبری از سرورهای شیرپوینت ربوده شده برای ارسال اعلان های خطرناک استفاده می کنند. اخیراً با روش نسبتاً جالبی روبرو شدیم که از سرورهای شیرپوینت کاملاً قانونی استفاده می کند."

شیرپوینت به عنوان یک ابزار فیشینگ استاندارد

پیوند فیشینگ در بدنه ایمیل چیزی است که از گذشته وجود داشته. اکنون فیلترهای ایمیل این ترفند را با کارایی نزدیک به 100 درصد شناسایی می کنند. به همین دلیل است که مجرمان سایبری مدام در حال ابداع راههای جدیدی برای دستیابی به اعتبار ورود شرکتها هستند. اخیراً با روش نسبتاً جالبی روبرو شدیم که از سرورهای شیرپوینت کاملاً قانونی استفاده می کند. در این پست از سایت ITSkill365 توضیح می دهیم که این طرح چگونه کار می کند و کارکنان باید به چه نکاتی توجه کنند تا دچار مشکل نشوند.

آناتومی فیشینگ شیرپوینت

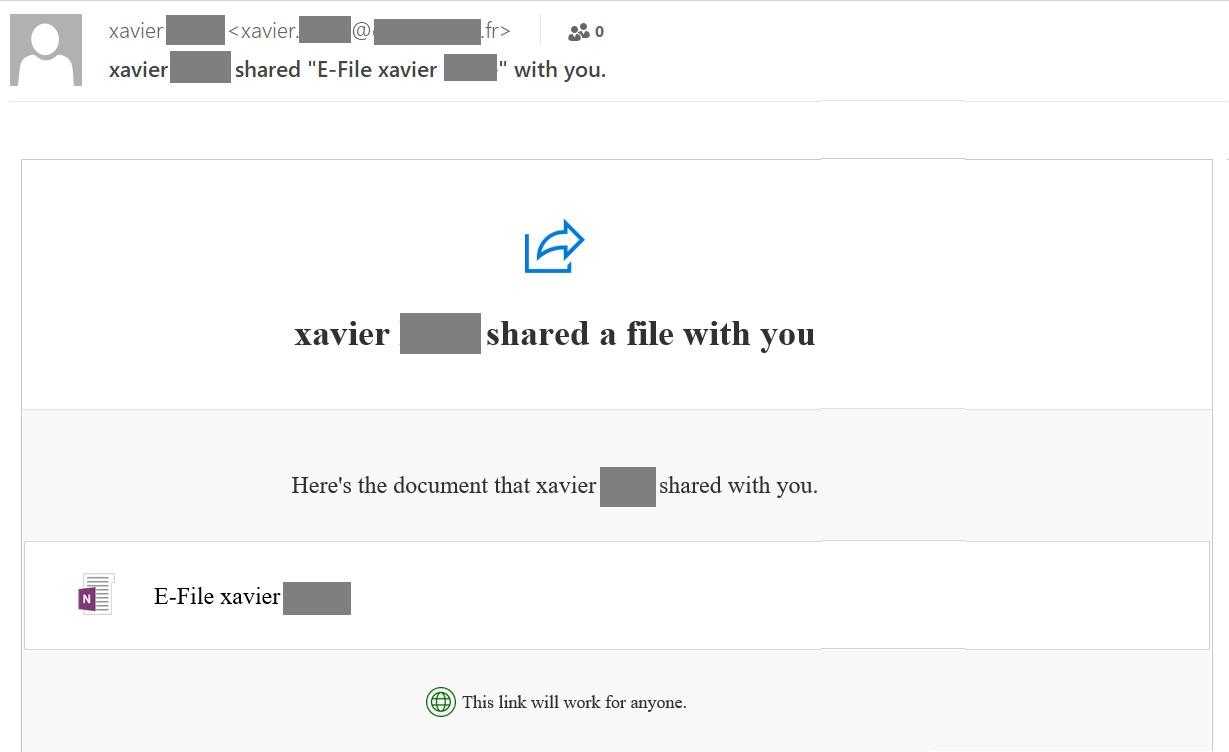

کارمند یک اعلان استاندارد در مورد شخصی که یک فایل را به اشتراک میگذارد دریافت میکند. بعید است که این مورد مشکوکی باشد، به خصوص اگر شرکتی که کارمند در آن کار می کند واقعاً از شیرپوینت استفاده کند. این به این دلیل است که این یک اعلان واقعی از یک سرور واقعی شیرپوینت است.

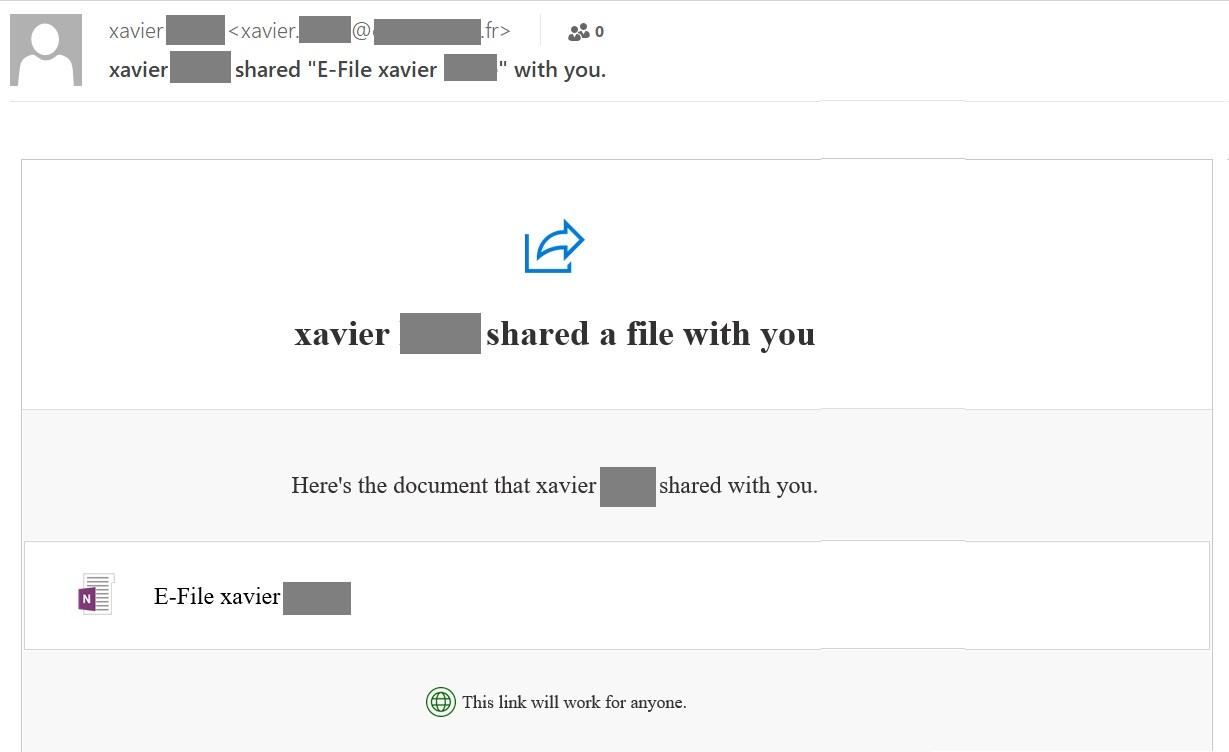

کارمند ناآگاه روی پیوند کلیک می کند و به سرور اصلی شیرپوینت منتقل می شود، جایی که فایل فرضی OneNote همانطور که در نظر گرفته شده ظاهر می شود. فقط، داخل آن مانند اعلان فایل دیگری به نظر می رسد و حاوی یک نماد بزرگ (این بار یک فایل PDF) است. با فرض اینکه این مرحله دیگری در فرآیند دانلود باشد، قربانی روی پیوند کلیک می کند. یک فیشینگ استاندارد.

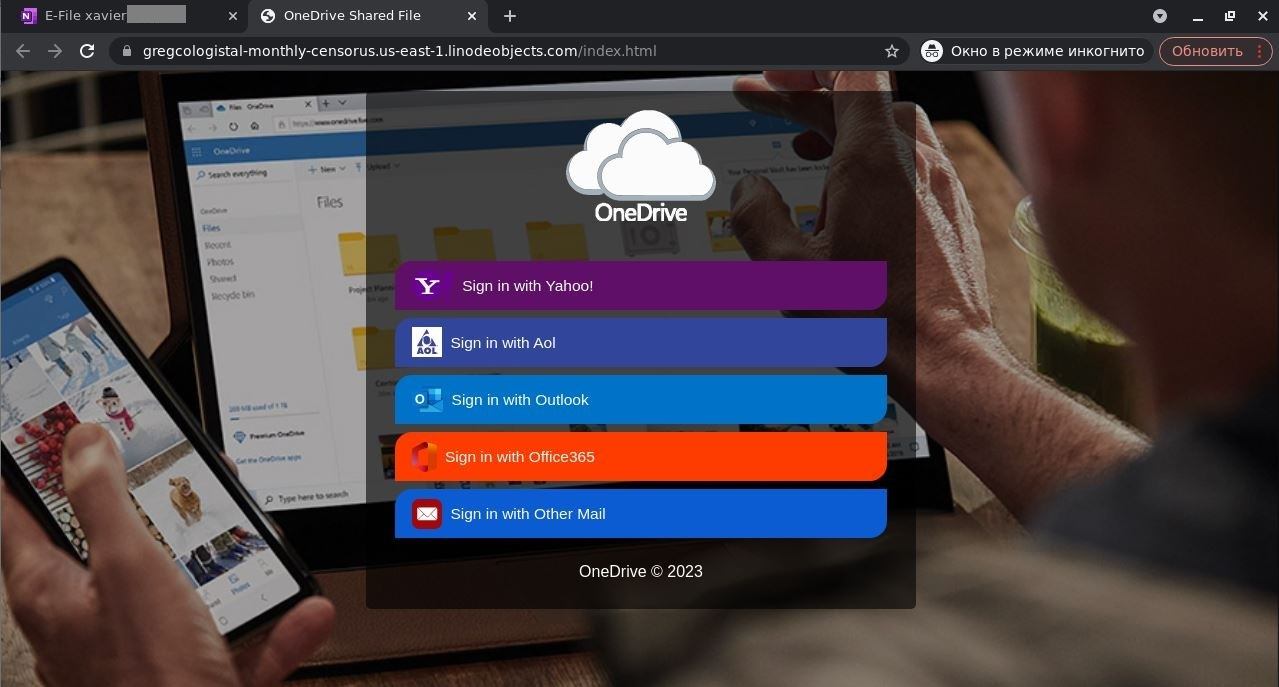

این پیوند به نوبه خود یک سایت فیشینگ استاندارد را باز می کند که صفحه ورود به سیستم OneDrive را تقلید می کند، که به راحتی اعتبارنامه های Yahoo!، AOL، Outlook، Office 365 یا سایر سرویس های ایمیل را می دزدد.

چرا این نوع فیشینگ به ویژه خطرناک است

این به هیچ وجه اولین مورد فیشینگ مبتنی بر شیرپوینت نیست. با این حال، این بار مهاجمان نه تنها پیوند فیشینگ را در سرور شیرپوینت پنهان می کنند، بلکه آن را از طریق مکانیسم اعلان بومی پلتفرم توزیع می کنند. این امکان پذیر است زیرا، به لطف توسعه دهندگان مایکروسافت، شیرپوینت دارای ویژگی است که به شما امکان می دهد فایلی را که در یک سایت شیرپوینت شرکتی است با شرکت کنندگان خارجی که دسترسی مستقیم به سرور ندارند به اشتراک بگذارید. دستورالعمل نحوه انجام این کار در وب سایت شرکت ارائه شده است. تنها کاری که مهاجمان باید انجام دهند این است که به سرور شیرپوینت شخصی (با استفاده از یک ترفند فیشینگ مشابه یا هر ترفند دیگری) دسترسی پیدا کنند. پس از انجام، آنها فایل را با پیوند آپلود می کنند و لیستی از ایمیل ها را برای اشتراک گذاری آن اضافه می کنند. شیرپوینت خود به طور مفید به صاحبان ایمیل اطلاع می دهد. و این اعلانها از طریق تمام فیلترها عبور میکنند زیرا از خدمات قانونی برخی شرکتهای واقعی میآیند.

چگونه ایمن بمانیم

برای جلوگیری از قربانی شدن کارمندان توسط ایمیل های کلاهبرداری، آنها باید بتوانند علائم آشکار را تشخیص دهند. در این مورد، پرچم های قرمز آشکار به شرح زیر است:

- وقتی نمی دانیم چه کسی فایل را به اشتراک گذاشته است (این تمرین خوبی است که هرگز فایل ها را از افراد غریبه باز نکنید).

- ایمیل در مورد یک فایل OneNote صحبت می کند، اما در سرور ما یک PDF می بینیم.

- لینک دانلود فایل ما را به یک سایت شخص ثالث می برد که هیچ ربطی به شرکت قربانی یا شیرپوینت ندارد.

- ظاهراً این فایل در سرور شیرپوینت قرار دارد، اما سایت از OneDrive تقلید می کند. این دو سرویس مختلف مایکروسافت هستند.

برای اطمینان خاطر، توصیه می کنیم به طور منظم آموزش های آگاهی از امنیت را برای کارکنان برگزار کنید. یک پلت فرم آنلاین تخصصی می تواند در این مورد کمک کند. آنچه که ترفند فوق به وضوح نشان می دهد این است که راه حل های امنیتی با فناوری ضد فیشینگ باید نه تنها در سطح سرور پست الکترونیکی شرکتی بلکه در دستگاه های کاری همه کارکنان نیز نصب شوند.